Aus dem Programm:

Das Bundesverfassungsgericht hat uns anläßlich der Verfassungsbeschwerde gegen das nordrhein-westfälische Verfassungsschutzgesetz ein neues Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität von informationstechnischen Systemen geschenkt. Damit wurden für den Einsatz des geplanten Bundestrojaners zwar genaue Regelungen getroffen, aber was ist eigentlich mit den tausenden Festplatten, die jedes Jahr in Deutschland beschlagnahmt werden?

Wir wollen den Wortlaut und den Sinngehalt des neuen Grundrechts und die Folgen daraus hinsichtlich der Auswertung von beschlagnahmten Festplatten analysieren. Müßte nicht der vielzitierte „absolut geschützte Kernbereich der privaten Lebensgestaltung“ auch beachtet werden, wenn digitale Speicher nach einer Beschlagnahme ausgewertet werden? Was steht dazu im Urteil zur Online-Durchsuchung und welche Änderungen sollten daraus in der Praxis folgen?

Grundfrage: Was heisst „Grundrecht auf Gewährleistung der Vertraulichkeit und Integrität von informationstechnischen Systemen“ eigentlich genau?

Wie sieht die Praxis von Festplattenbeschlagnahmungen heute aus?

Wie sind die Regelungen für Festplattenbeschlagnahmungen insgesamt?

Beispiel „Himmel“.

Die Aktion lief zwischen Dezember 2007 und April 2008 und umfasste über 12.000 Verdächtige (Zahlen etwas fragwürdig).

Dabei wurde 17.000 digitale Datenträger und 250 PCs/Festplatten beschlagnahmt. Es wurden aber nicht alle 12.000 durchsucht, sondern nur die „heavy Downloader“.

Beispiel bayrisches LKA von der „Ansprechstelle KiPo“: 1000 Computer und 44.000 Datenträger allein Deutschland 2008 (Zahlen aber nicht wirklich verifizierbar).

Wie kommt der Staat in die Wohnung?

Wie kommt der Staat in die Wohnung?

Normalerweise liegt dem ein richterlicher Beschluss zugrunde. Ulf zeigt ein Beispiel für einen richterlichen Beschluss wegen urheberrechtlicher Verletzungen, da es um Software im Wert von EUR 39,99 ging. Es stand weiterhin drin, dass dieser Beschluss verhältnismässig ist.

Es darf durchsucht werden, wenn:

- Durchsuchung beim Beschuldigten oder Nichtbeschuldigten

- Verdacht einer beliebigen Straftat (beliebig!)

- Prüfung der Verhältnismässigkeit (Ist das Eindringen in die Wohnung im angemessenen Verhältnis zu der Straftat).

Verhältnismäßigkeit bedeutet:

„Die Durchsuchung bedarf vor allem einer Rechtfertigung nach dem Grundsatz der Verhältnismäßigkeit. Die Durchsuchung muß im Blick auf den bei der anordnung verfolgten gesetzlichen Zweck erfolgversprechend sein.

Ferner muß gerade diese Zwangsmaßnahme zuer Ermittlung und Verfolgung der Straftat erforderlich sein; dies ist nicht der Fall, wenn andere, weniger einschneidende Mittel zur Verfügung stehen. Schließlich muß der jeweilige Eingriff in angemessenem Verhältnis zu der Schwere der Straftat und der Stärke des Tatverdachts stehen.“

Zum Beispiel ist die Frage, ob man bei Verdacht auf Haschisch-Anbau durchsucht werden muss, wenn man auch von einem anderen Balkon auf den entsprechenden Balkon schauen kann. Auch ist die Verhältnismäßigkeit bei 39,95 fraglich.

Normalerweise entscheidet der Richter, außer es ist Gefahr im Verzug, dann muss das später erfolgen.

Ulf: Als Richter bekommt man einen Stapel mit Akten (den gesamten Vorgang). Man kann sich also ein eigenständiges Bild machen. In der Praxis liegt aber der Beschluß meist schon hinten in der Akte mit 6 Kopien, so dass man sich die Arbeit auch recht leicht machen kann.

In der Strafrechtswissenschaft wird der Richtervorbehalt aber recht kritisch gesehen, denn man hat mehr Arbeit, wenn man es eigenverantwortlich prüft, denn man muss begründen, warum man ihn nicht unterschreibt.

Ein Richter aber muss 25 Hausdurchsuchungen pro Tag bearbeiten.

In BW hat man statistich 36 Minuten Zeit, in Bayern nur 2 Minuten.

Das wird leider auch als Entschuldigung angeführt, wenn eine höhere Instanz die Verhältnismäßigkeit nicht anerkennt.

Ergo werden auch mehr Richter gebraucht!

Das entkräftet aber auch das Politiker-Argument „Da guckt doch immer noch ein Richter drauf!“, denn in der Praxis kann das sehr oberflächlich sein.

Was bedeutet Gefahr im Verzug? Das ist der Fall, wenn man nicht weiter warten kann, wenn Beweisverlusz droht (Reißwolf-Geräusche). Dies wird aber zumindest im Moment danach sehr genau geprüft, ob es denn wirklich richtig entschieden worden ist.

Wie genau geht eine Durchsuchung vor sich?

Vorgehen des BKAs:

- Wenn Computer noch in Betrieb: Sicherung des RAMs

- Durchsicht vor der eigentlichen Beschlagnahme

- dann Stecker ziehen, kein Runterfahren

- Platte ausbauen, Image ziehen

- sichten und EDV-Beweissicherungsbericht erstellen

- Auswertung durch Fachkommissariate

Dies zumindest passiert, wenn eine Special Force dabei ist, also ein IT-Fachmann.

In der Praxis bedeutet das z.B., dass man viele 1000 Mails hat, die man durchsehen muss. Dies dauert Monate, denn das machen nicht die Staatsanwaltschaften, sondern das wird automatisch gemacht. Dazu wird eine z.B. eine 50 Worte umfassende schlagwortliste erstellt. Wenn aber die Liste der auszudruckenden Mails trotzdem noch zu lang zum Ausdrucken ist, dann wird die Schlagwortliste gekürzt, bis es passt.

Und das sind nur die Mails. Dabei sind noch nicht die Dokumente enthalten. Daher wird dies auch gerne outgesourct an externe Firmen. Aber leider gibt es keine einheitlichen Standards für die Transport und Verwahrung dieser Daten.

In den USA z.B. wird genau dokumentiert, wenn ein Beweisstück den Besitzer wechselt. Dies aber ist in Deutschland nicht immer so, das läuft sehr unterschiedlich und daher gibt es kein „Chain of Evidence“.

Prominentes Beispiel: Max Strauß. Dort ist eine Festplatte verschwunden und es ist niemand gewesen. Daran sieht man, wie wichtig eine Chain of Evidence ist!

Wie wird sichergestellt, dass die Festplatte nicht nachträglich noch manipuliert wurde? Was generell beim Outsourcer damit passiert? Constanze sinnierte dann, woher denn vielleicht so manches Video auf Youporn herkommt..

Es ist auch unterschiedlich, wie bei diesem Outsourcing die Mitarbeiter auf Vertrauen geprüft werden.

$ 110 StPO

befasst sich mit der Frage, was mit den Dokumenten passiert, die bei einer Durchsuchung sichergestellt wurden.

Absatz 1: Durchsicht von Papieren (d.h. alles, da das Gesetz von 1827 oder so stammt. man könnte Festplatten ja auch ausdrucken, was wohl auch praktisch schon vorgekommen ist mit 700 Aktenordnern)

Es gibt z.B. bestimmte Programme, die nach bestimmten Dingen automatisiert suchen, z.B. Hashes von Kinderporno-Dateien. Letzteres wird heute generell gemacht.

Das bedeutet auch, dass die Festplatte nicht nur nach dem Grund der Durchsuchung durchsucht wird, sondern es wird auch nach anderem gesucht. D.h. wenn die Polizei etwas zufällig findet, dann muss sie das auch verfolgen.

Constanze: Das gilt im übrigen auch für jeden Bürger. Wenn ihr also zufällig Fälle von Urheberrechtsverletzungen seht…. (Lachen im Saal, mir unverständlich)

Absatz 3: „Online-Durchsuchung light“

D.h. wenn Zugangsdaten auch auf der Festplatte sind, dann darf man auch auf diese Dinge zugreifen, z.B. Kreditkartenabrechnungen. Dies ist aber auch der Fall, wenn diese Daten einfach so in der Wohung rumliegen.

Dies betrifft also auch Webmail-Konten usw.

Kernbereichsschutz

Bundesverfassungsgericht:

„Zur Entfaltung der Persönlichkeit im Kernbereich privater Lebensgesctaltung gehört die Möglichkeit, innere Vorgänge, wie Empfindungen und Gefühle sowie Überlegungen, Ansichten und Erlebnisse höchstpersönlicher Art zum Ausdruck zu bringen, und zwar ohne Angst, dass staatliche Stellen dies überwachen. vom Schutz umfasst sind auch Gefühlsäußerungen, Äußerungen des unbewussten Erlebens sowie Ausdrucksformen der Sexualität.“

Damals ging es um die Wanze und z.B. darum, ob eine Wanze im Schlafzimmer installiert werden darf.

Damals hat man sich also schon Gedanken gemacht, dies generell zu halten. Es sollte also schon gar nicht erst abgehört werden und damit keine Daten gesammelt werden (Erhebungsverbot).

Man hat auch dem Konzept des „Richterbands“ eine Absage erteilt. Dies hätte bedeutet, dass man erstmal alles 24 Stunden mitschneidet und ein Richter dies dann entscheidet.

Constanze: „Gilt natürlich auch für die Küche, sollten sich die Gewohnheiten als anders herausstellen“

Bei Onlinedurchsuchungen wurde dies etwas zurückgenommen. Hier ist von der „normativen Kraft des Faktischen“ die Rede. Dies bedeutet, dass man anhand von Stichpunkten bei Untersuchungen aus der Ferne nicht herausfinden kann, was denn kernbereichsrelevant ist (Stichwort „tagebuch.doc“. „Kann Tagebuch sein oder aber auch die Bombenbauanleitung, da der Taliban ja auch nicht blöd ist“).

D.h. es wurde erkannt, dass man eine Festplatte nur syntaktischm nicht semantisch durchsuchen kann. Das haben die Richter durch Experten herausgefunden.

D.h. dann dass die Kernbereichsrelevanz sich bei der Erhebung (oder davor) nicht klären lassen kann. D.h. dass diese Daten erst danach durchgesehen werden müssen, ob kernbereichsrelevante Daten vorhanden sind. Sind diese vorhanden, so müssen diese gelöscht werden.

Noch ein Beschluss: Anforderungen zum Schutz des Kernbereichs gelten auch für die Tätigkeit der Verfassungsschutzbehörden (SächsVerfGh)

(Die Prüfbarkeit dessen ist aber schwierig)

Auch ist die Prüfung auf Kernbereichsschutz in der Praxis schwierig, denn man wird kaum 24/7 alles mithören und entscheiden. Geht auch meist personell nicht.

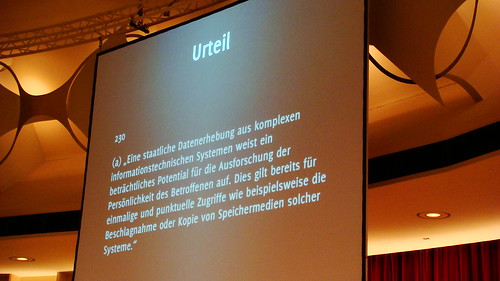

Urteil in Bezug zur Festplattendurchsuchung (230 (a)).

Eine staatliche Datenerhebung aus komplexen informationstechnischen Systemen weist ein beträchtliches Potential für die Ausforschung der Persönllichkeit des Betroffenen auf. Dies gilt bereits für einmalige und punktuelle Zugriffe wie beispielsweise die Beschlagnahme oder Kopie von Speichermedien solcher Systeme.

D.h. es gibt eine neue Form des Schutzes. Dies hat zwei Richtungen:

- Die Daten sollen vertraulich bleiben

- Die Integrität des Speichermediums soll erhalten bleiben

was folgt aus dem Urteil?

- Unterschied zwischen Online-Durchsuchungen und der Beschlagnahmung/Auswertung einer Festplatte: Heimlichkeit

- Übertragung des Schutzkonzeptes jedenfalls für Massenspeicher wie Festplatte zwingend.

- Gefahrenschwelle: überragend wichtiges Rechtsgut.

Was für Online-Durchsuchung gilt, sollte dann aber auch für Festplattenbeschlagnahmnung gelten, zumindest mit ein paar Abstrichen.

D.h. aber dass es heute nicht mehr reichen sollte, wenn einfache Straftaten vorliegen (39,95). Denn die Gefahrenschwelle ist hier nicht gegeben, eine Festplatte zu beschlagnahmen (dieses wurde ja nur für schwere Verbrechen wie Terrorismus angedacht).

Wer darf die Durchsuchung machen?

Schauen wir mal way back:

Eine Durchsichtig der Papiere des von der Durchsuchung Betroffenen steht nur dem Richter zu.

Strafprozessordnung v1.0 (1977), § 110 Abs. 1 StPO

D.h. es darf auch nicht die Outsourcing-Firma machen. Wenn wir aber dieses fordern, müssen wir auch mehr Richter haben.

Hinweise für Festplattenbeschlagnahmungsopfer

Verschlüsselung und/oder Reißwolf!

Der CCC steht zur Verfügung. Wenn jemand aus dem Publikum solch einem Problem gegenüber steht, so kann man sich beim CCC melden, damit man es mal durchficht. Dies aber natürlich nur bei Dingen, bei der die Verhältnismäßigkeit fraglich ist.

Technorati Tags: 25c3, ccc, berlin, festplatten, onlinedurchsuchung, beschlagnahmung